Безопасность и противодействие мобильному фроду. Исследование Мобио

Удобство и доступность мобильных устройств позволяют рекламодателям привлекать пользователей, где бы они ни находились. Однако с расширением рекламных возможностей появляются и новые мошеннические тактики, которые наносят вполне ощутимый вред всем сторонам рекламного процесса. Фрод в mobile — это серьезная проблема, требующая внимания рекламодателей и маркетологов, а также рекламных сетей и паблишеров, так как от действий мошенников страдают все стороны-партнеры digital-рынка.

Статистика увеличения фрода

По данным отчета Appsflyer объем фрода в сфере mobile резко возрос к началу 2023 года и составил $5.4 млрд. По сравнению с аналогичным периодом прошлого года январь 2023 показал рост install fraud на iOS — 76%, post attribution fraud на Android — 154%. Этому скачку содействовали усовершенствованные мошеннические тактики, выход iOS 14.5, отвлекший внимание от проблемы фрода, и ограниченные рекламные бюджеты, вынуждающие компании выбирать более дешевые небезопасные рекламные сети. К увеличению числа выявлений привело и совершенствование систем обнаружения мошенничества.

На финансовый сектор, сектор покупок и казино пришлось более 75% всех инцидентов с фродом, причем в финансовом секторе сумма риска составила $2.6 млрд. Казино, предлагающие высокие выплаты по CPI, столкнулись с ростом мошенничества, достигшим $1.2 млрд. В категории покупок сумма риска составила $406 млн при росте мошенничества в iOS на 210% в сравнении с 2022 годом. Игровые приложения оказались более устойчивы к фроду, и их доля по сравнению с неигровыми приложениями была незначительной.

Если проанализировать ведущие рынки, то уровень мошенничества на Android был высок в Мексике (34%), Вьетнаме (21%), Индии (15%), России (11%) и, что неожиданно, в Великобритании (21%). В случае iOS Россия показала 18%, Индия — 20%, Мексика — 19%, Вьетнам — 28%, а Великобритания — 23%. Несмотря на развитую технологическую среду, в США уровень мошенничества с iOS составил 8,8%, а в Австралии — 11,3%.

Мошенники против пользователей

Злоумышленники используют различные тактики и методы для обмана мобильных пользователей. По данным FraudWatch International нередко можно увидеть несколько сотен итераций одних и тех же поддельных мобильных приложений. Основные мошеннические действия против mobile пользователей:

- Phishing — утечка конфиденциальной информации

- Stealth Malware — действия мошенников от кражи личных данных до негласной подписки на премиум-услуги с помощью вредоносного ПО

- The placebo — оплата пользователем загрузки поддельного приложения

- Apps packed with Adware — принудительный показ рекламы

- APP scams — мошенничество с онлайн-платежами.

Пользователи несут огромные финансовые потери из-за мошеннических операций. Это побуждает регуляторов к ответным мерам, таким как инициатива правительства UK по обязательному возмещению убытков клиентам владельцами приложений.

Мошенники против сторов

Упрощение процесса проверки приложений в Google Play и App Store, призванное ускорить их выпуск, невольно предоставило мошенникам более удобную среду. Однако сторы продолжают борьбу с фродом.

App Store заявляет, что удалил 282 млн мошеннических аккаунтов, 428 тыс. учетных записей разработчиков и заблокировал в 2022 году 3,9 млн украденных кредитных карт и мошеннических транзакций на сумму более $2 млрд, отклонил 1,7 млн приложений, из которых 153 тыс. были приложениями-подражателями или спамом, а 29 тыс. содержали скрытые или недокументированные функции.

Google Play Store с 2022 года проводит независимую проверку в рамках оценки безопасности мобильных приложений (MASA) Альянса защиты приложений. Соответствие стандартам (MASVS) после проверки отображается значком в соответствующем разделе безопасности данных приложения.

Мошенники против приложений и мобильной рекламы

Существует много разновидностей фрода в mobile сфере, однако все они преследуют одну цель — получение выгоды за счет присвоения атрибуций и искусственной накрутки оплачиваемых действий (кликов, показов и конверсий).

От перехвата атрибуции и поддельных установок истощаются бюджеты как рекламодателей, так и рекламных сетей и паблишеров. Ущерб от фрода выходит за рамки финансовых потерь. По данным Statista, фрод — одна из главных причин, по которым рекламодатели снижают рейтинг или приостанавливают сотрудничество со своими рекламными партнерами.

Для того, чтобы отслеживать неправомерные действия в приложениях, контролировать ход рекламной кампании и противостоять действиям мошенников, нужно ориентироваться в тех способах, с помощью которых они наносят финансовый и репутационный вред.

Виды фрода в мобильной рекламе

Для мошенничества с мобильной рекламой в основном используются фермы и боты:

☑ Click Farms (Device Farms) — физические места, где низкооплачиваемые рабочие или автоматизированные устройства совершают мошеннические операции с цифровыми конверсиями, кликами, установками и атрибуцией, манипулируя IP-адресами с помощью программного обеспечения VPN и прокси-серверов.

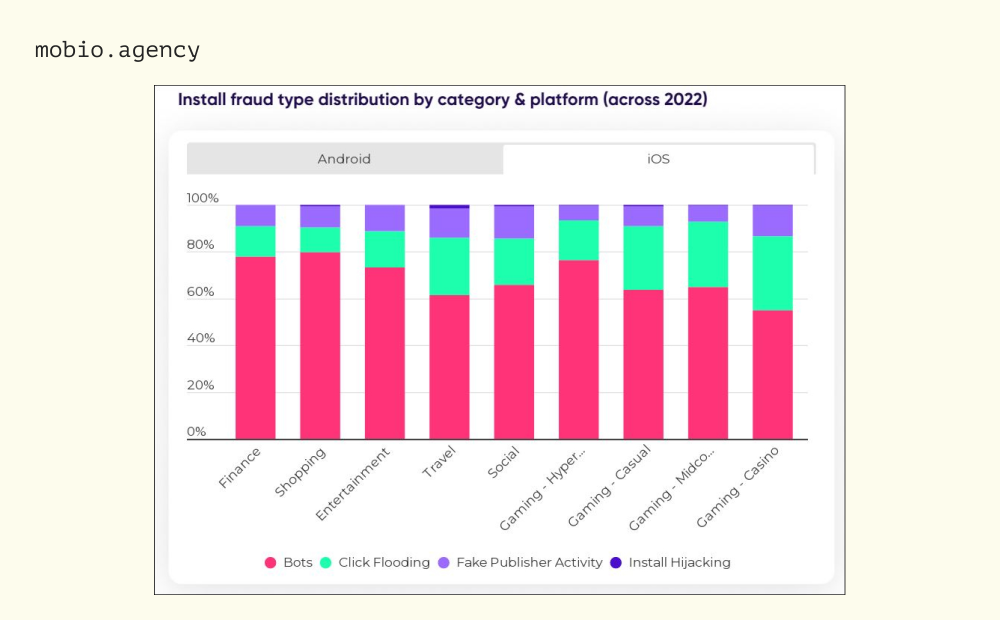

☑ Bots относятся к автономному ПО, разработанному для выполнения определенных задач в сети. В mobile-мошенничестве боты могут работать с подлинных мобильных устройств или с серверов, выдавая себя за реальных пользователей и совершая клики по рекламе, установку приложений и несанкционированные действия внутри приложений. Серверные боты для воспроизведения функций мобильных устройств используют эмуляторы. В mobile на ботов приходится более 70% мошенничества.

Основные виды мошенничества в сфере mobile:

- Click Fraud (мошенничество с кликами)

- Install Fraud (мошенничество при установке)

- Attribution Fraud и SDK Tampering (мошенничество при атрибуции и подделка SDK)

- Display Ad Fraud (мошенничество при показе объявлений).

Рассмотрим каждый из видов фрода более детально. Некоторые методы мошенничества могут относиться к нескольким категориям, поскольку включают в себя различные мошеннические действия.

CLICK FRAUD

Этот тип мошенничества включает преднамеренное действие по созданию поддельных кликов с целью увеличения дохода злоумышленников и истощению рекламных бюджетов кампаний при оплате за клик (CPC, CPI и так далее). Распространенные методы click fraud включают в себя:

- Click Injection: имитация клика запускается до полной установки приложения, чтобы приписать клик мошенническому источнику. Чаще всего используются бездействующие “junk apps”.

- Click Hijacking: сосредоточен на перехвате законных кликов и создании отчетов о ложных кликах для захвата атрибуции. Чаще всего используется вредоносное ПО, скрытно встроенное в приложения.

- Click redirection (Auto redirects): манипулирует взаимодействием пользователя с кликами, перенаправляя их в непреднамеренные места назначения. Достигается за счет использования вредоносных скриптов или кода.

- Click flooding: манипулирует моделями атрибуции для искусственного завышения количества кликов.

- Duplicate IP: с помощью ботов или сети устройств имитируется большее количество кликов и действий якобы от разных пользователей.

INSTALL FRAUD

Мошенничество с установкой относится к действиям, направленным на искусственное увеличение количества установленных приложений с помощью Device Farms и эмуляторов. К методам Install Fraud относится:

- Device ID reset fraud: сброс или изменение идентификаторов устройств, чтобы создать иллюзию нескольких установок с разных устройств.

- App Spoofing: создание поддельных версий популярных приложений.

ATTRIBUTION FRAUD И SDK TAMPERING

Для искажения данных атрибуции помимо Click Injection, Click hijacking и Click flooding распространены мошенничества c SDK:

- SDK Hacking: подделка комплектов разработки программного обеспечения (SDK) мобильных приложений для размещения несанкционированной рекламы.

- SDK Spoofing: поддельный SDK создает фейковые события и данные, которые кажутся подлинными системам атрибуции.

DISPLAY AD FRAUD

Это форма мошенничества в mobile, при которой процесс размещения и демонстрации рекламы используется для создания незаконных рекламных показов или кликов.

- Ad Stacking: несколько объявлений размещаются друг над другом в области размещения рекламы мобильного приложения, при этом пользователям видна только верхняя реклама, а клик или впечатление регистрируется для каждого объявления в стопке, что заставляет рекламодателей платить за поддельные показы и клики.

- Ad Injection: несанкционированная вставка рекламы поверх законного контента без согласия издателя.

- Pixel Stuffing: размещение невидимой для пользователей фейковой рекламы с использованием iframe.

CPI/CPA FRAUD

Первоначально рекламодатели платили за каждую установку приложения по модели CPI, но мошенники стали использовать тактику click fraud. Чтобы противостоять этому, рекламодатели перешли на кампании с оплатой за действие (CPA), делая упор на события в приложении и вовлечение пользователей. Предполагалось, что CPA-кампании будут препятствовать мошенничеству и привлекать более качественных пользователей, поскольку рекламодатели платят только за реальные результаты, действия или установки.

Однако злоумышленники адаптировались, внедряя в CPA поддельные приложения и ботов, особенно в игровые приложения.

Выплаты за конкретные действия по модели CPA выше, что и привлекает мошенников. При этом активность фрода в CPI-кампаниях все равно не снижается: на февраль 2023 года годовые убытки от фрода в мобильных приложениях, включая CPI-мошенничество, оценивались на европейском рынке в $2.05 млрд, в Северной Америке — $1.2 млрд (по данным Statista).

Методы разоблачения и защита от фрода

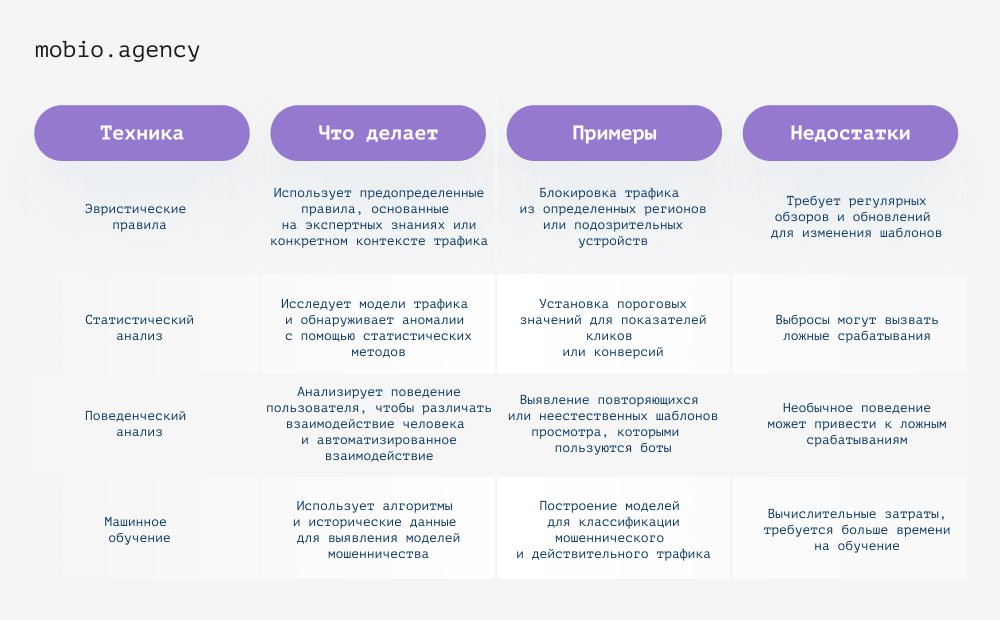

Для обнаружения и предотвращения мошенничества с рекламой используется ряд методов анализа в зависимости от времени анализа и конкретного этапа рекламного процесса.

Комбинация перечисленных методов способствует выявлению и предотвращению фрода, включая кражу трафика, поддельные установки, DDoS-атаки и мошеннические платежи, с помощью конкретных метрик и индикаторов:

☑ Click Metrics. Выявляют одновременные клики по рекламным объявлениям из разных приложений, короткие установки (CTIT менее 10 секунд), длинные установки (CTIT 24 часа и более), внезапные всплески кликов, аномально низкий процент конверсий.

☑ Hardware Metrics. Обнаруживают устройства с отклонениями от ожидаемых параметров (несовместимые версии ОС или размеры экрана), отслеживают изменения в свойствах оборудования между запусками и выявляют устройства с несанкционированным доступом (Root/Jailbreak).

☑ Поведенческие метрики. Выявляют случаи установки без запуска, аномальной продолжительности или подозрительной частоты сеансов, гиперактивность или отсутствие активности пользователя в приложении.

☑ Unusual impression surge. Обнаруживают ненормальное или неожиданное увеличение количества или частоты показа рекламы.

☑ Индикаторы IP-адресов. Отслеживают трафик из нецелевых местоположений или неактивных областей.

Комплексным решением для защиты от мошенничества служат антифрод-системы, которые используют огромные объемы данных, сложные алгоритмы, динамические инструменты и методы машинного обучения для анализа метрик, статистического и поведенческого анализа. Основные режимы защиты:

- Блокировка в реальном времени. При обнаружении мошеннической установки ее атрибуция немедленно блокируется, что предотвращает дальнейшее вовлечение и атрибуцию любых последующих внутренних событий от того же пользователя.

- Пост-атрибуционное выявление фрода. Системы (например, Protect360 от AppsFlyer) осуществляют непрерывный мониторинг инсталляций и внутренних событий приложений в течение нескольких дней (до 8) после атрибуции.

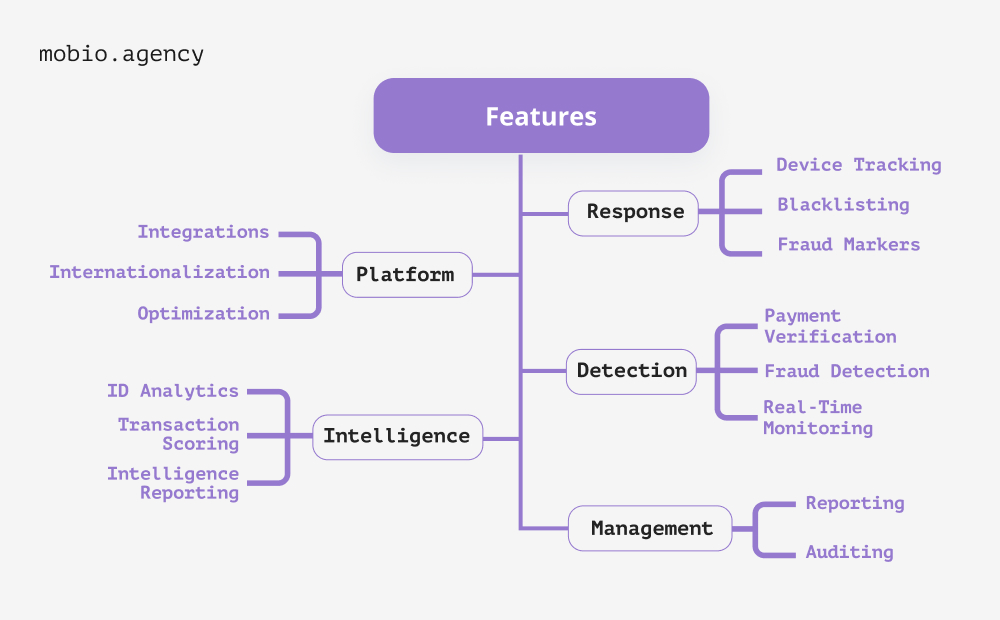

Основные антифрод-системы имеют общую типичную архитектуру:

Существует два разных подхода к реализации механизмов обнаружения и предотвращения мошенничества в различных контекстах:

- самостоятельные (автономные) антифрод-системы, работающие независимо от основных приложений или процессов, для защиты которых они предназначены: Fraudlogix, FraudScore, Kount, ComplyAdvantage, Featurespace, Feedzai, Unit21, Sardine, Hawk:AI.

- встроенные антифрод-системы, интегрированные непосредственно в существующие приложения, платформы или процессы и тесно вплетенные в их структуру и функции: AppsFlyer, Adjust, CHEQ Paradome, fraud0, Traffic Guard, Singular, Lunio.

При выборе антифрод-системы следует помнить, что эти сервисы не гарантируют 100% защиту от фрода, а мошенники совершенствуют свои тактики.

Проблема фрода действительно крайне актуальна в In-app размещении. Недобросовестные паблишеры не перестают разрабатывать все новые и новые способы обхода антифрод-систем.

В этом году — случился бум SDK-фрода, который до сих пор не выявляется, например, наиболее распространенной антифрод-системой Protect360. Такой трафик выглядит абсолютно «чистым», классические фродовые метрики находятся в пределах нормальных значений, антифрод-тулы в свою очередь маркируют такой трафик как настоящий, нефродовый, однако на самом деле целевые действия эмулируются и не приносят реального revenue клиентам. Чаще всего такой вид фрода в большом количестве обнаруживается на СРА офферах (с оплатой за целевое действие), как правило, на Android.

Наиболее работоспособный подход к превентивной защите от такого трафика — это использование CRM системы в качестве инструмента для сверки. Мы рекомендуем нашим клиентам уделять внимание корректной настройке CRM системы и её интеграции с MMP. В подавляющем большинстве случаев такая система работы с партнерами позволяет защититься от SDK-фрода и не расходовать рекламный бюджет на фейковый трафик, не приносящий реального revenue.

Александр Игонин, Affiliate Team Lead, Мобио

Основные техники фрода и меры борьбы с ними антифрод-систем

➲ Мошенничество со сбросом идентификатора устройства

Fraudsters: постоянно сбрасывают DeviceID на одном и том же устройстве, чтобы генерировать большое количество мошеннических установок.

Fraud Software: выявляет аномальное количество новых устройств и помещает источники их поставки в список запрещенных.

➲ Перехват настроек

Fraudsters: внедряют на мобильные устройства вредоносное ПО, которое отправляет уведомление во время загрузки приложения. Они перехватывают атрибуцию кликов и требуют незаслуженного кредита.

Fraud Software: блокирует атрибутированные клики с очень коротким CTIT, определяемым серверными API, такими как, например, Google Play API.

➲ Захват клика (Clickjacking)

Fraudsters: вредоносное ПО идентифицирует клик по ссылке атрибуции установки и мгновенно отправляет другой клик, которому отдается предпочтение, если оно атрибуционно.

Fraud Software: блокирует атрибутированные клики, которые происходят через очень короткое время после других кликов на том же устройстве и в том же приложении.

➲ Click Flooding

Fraudsters: рассылают большое количество поддельных кликов, чтобы обеспечить последний клик перед установкой.

Fraud Software: блокирует клики, полученные с помощью идентификаторов сайтов с низкой конверсией и длинным CTIT.

➲ Поведенческие аномалии

Fraudsters: выполняют непоследовательные и необычные действия после установки, чтобы обмануть системы защиты от мошенничества.

Fraud Software: выявляет «нечеловеческое» поведение почти в реальном времени и блокирует его на исходном уровне. Поведенческие модели отслеживаются и распознаются на нескольких уровнях, таких как приложение, регион, медиа-источник и издатель.

➲ Списки запрещенных IP-адресов

Fraudsters: используют фермы кликов, которые можно идентифицировать по их IP-адресам в течение длительного времени.

Fraud Software: IP-адреса, подозреваемые в причастности к мошенничеству, ежедневно заносятся в черный список на основе самых последних данных, полученных от стороннего провайдера.

➲ SDK-аутентификация

Fraudsters: отправляют поддельные сообщения SDK, чтобы имитировать действия ценных пользователей.

Fraud Software: Система защиты от мошенничества использует собственный протокол хеширования для шифрования сообщений между SDK и веб-сервисами, обеспечивая защиту от поддельных сообщений.

Однако, несмотря на использование самых передовых технологий, антифрод-системы и даже их комбинации не гарантируют абсолютную защиту от фрода и на сегодняшний день еще не могут соперничать со скрупулезным и лабильным «ручным» человеческим анализом.

При работе с фродом мы не используем конкретную антифрод-систему. На то есть несколько причин.

Во-первых, мы сотрудничаем с рядом premium-in-app источников со специфическим трафиком, который некоторые антифрод-тулы расценивают как подозрительный, в то время как на самом деле он является чистым, не фродовым.

Во-вторых, те или иные 3rd party антифрод-системы работают по разным принципам, используя разные методы оценки трафика — этот факт не позволяет единовременно применять их к офферам, специфика которых значительно различается. Кроме того, некоторые MMP антифрод-системы не отслеживают вью-трафик, делая их уязвимыми для некоторых видов фрода.

В-третьих, наш многолетний опыт работы с in-app-каналами показывает, что наиболее правильный, работоспособный и полноценный подход к решению проблемы фродового трафика — это ручной анализ и последующая оптимизация. Поэтому наряду с оценкой трафика в рамках клиентской антифрод-системы (если такая есть), мы также оцениваем трафик по сырым выгрузкам, анализируя множество различных метрик. Для этого в нашей команде есть аналитики, которые занимаются непосредственно анализом и оптимизацией фрода. Такое решение позволяет нам максимально полноценно и по-настоящему качественно анализировать и оптимизировать трафик, предоставляемый для наших клиентов.

Александр Игонин, Affiliate Team Lead, Мобио

Несмотря на постоянное появление новых средств защиты, фрод в мобильной рекламе не только не уменьшается, но и продолжает расти. Чтобы не допустить потери бюджета из-за мошеннических действий, рекламодателям необходимо вдумчиво и взвешенно подходить к выбору партнера для продвижения своего мобильного приложения и способу защиты своей рекламной кампании от фрода.

Сегодня наиболее оптимальным решением является сочетание антифрод-систем и «ручного» мониторинга опытными специалистами. Двойная методология, включающая в себя автоматизацию и человеческий профессионализм, довольно эффективна, при условии постоянного отслеживания и учета всех изменений и новшеств как в технологиях защиты, так и в появлении новых способов мошенничества.

Вслед за Privacy Policy Apple и запретом на сбор IDFA, в ближайшем будущем, нас ждет Privacy Sandbox от Google и аналогичный запрет на сбор GAID. Вполне возможно, что это создаст благоприятную среду для развития новых мошеннических схем в цифровой и онлайн-рекламе, что станет еще более серьезным ударом по рекламному рынку, чем раньше, на фоне уже изменившихся принципов работы. Насколько быстро антифрод-системы смогут адаптироваться к изменениям — вопрос риторический. В связи с этим доступность прямого аналитического антифрод-консалтинга станет как никогда актуальной для рекламодателей, а рекламным агентствам, особенно управляющим рекламными кампаниями, обязательно стоит задуматься об усилении антифрод-аналитики, чтобы оставаться конкурентоспособными на рынке.

Антон Афанасьев, Digital Director, Мобио

В рекламном бизнесе нельзя научиться чему-то одному и делать это постоянно, потому что остановка — это регресс. Команда Мобио постоянно учится, развивается и адаптируется к меняющимся условиям рынка, стремясь максимально защитить рекламные кампании наших клиентов и партнеров, повысить эффективность их маркетинговых кампаний и тем самым заслужить их доверие.

Переходите в наш Telegram-канал и будьте в курсе всех digital-новостей.